글 수 123

마이크로소프트 윈도우환경에서는 Active Directory라는 기술을 통해 기업 IT 환경에서 사용자 관리를 집중화할 수 있다. 그렇다면

유닉스 환경에서는 집중화된 사용자 관리를 어떻게 구현할 수 있을까? 더 나아가 유닉스, MS 윈도우를 같이 사용하는 환경에서 사용자 관리를

집중화할 수 있는 방법은 없을까? 이를 해결하기 위해 NIS/NIS+, LDAP, Kerberos 등 여러가지 솔루션이 존재한다. 본

포스트에서는 RADIUS를 이용한 리눅스 인증 서버 구현하는 방법을 소개하도록 한다. 참고로 이곳을 방문하면 freeRadius가

동작하는 것으로 확인된 리눅스 배포판을 확인할 수 있을 것이다.

1. RADIUS?

RADIUS를

풀어쓰면 Remote Authentication Dial In User Service이며 집중화된 Authentication,

Authorization, Accounting (AAA) 관리를 위한 프로토콜이다. RADIUS는 IETF 표준으로서 광범위하게 사용되고 있으며

다양한 어플리케이션에 통합되어 사용될 수 있다. VPN, 방화벽, 무선 AP, RDBMS 등의 많은 어플리케이션들이 RADIUS 인증 방식을

지원하기 때문에 사용자 인증의 집중화가 가능하다. 때문에 IT 관리자로서 다양한 장비와 서비스를 관리할 때 하나의 계정와 비밀번호로 이들

장비들의 관리를 가능케한다.

단순

텍스트 교환방식을 사용하는 텔넷과 달리 암호화된 통신을 사용하는 ssh이 더 안전하다는 사실은 웬만한 IT 관리자에게 더이상 새롭지 않을

것이다. 이 ssh는 PAM이라는 인증 방식을 통해 사용자 인증을 한다. 사실 현대 유닉스는 사용자 인증을 위해 PAM을 이용하기 때문에 인증

방식을 변경하더라도 시스템 내의 인증 방식을 서버스 개별적으로 변경할 필요가 없다.

일반적으로

리눅스에서는 /etc/passwd에 기반한 사용자 데이터베이스를

관리한다. 본 포스트에서 사용하는 인증 모델도 각 클라이언트에 저장되어 있는 /etc/passwd의 id를 기초로하여 사용자가 입력한

비밀번호가 RADIUS 서버에 저장되어 있는 사용자 비밀번호와 동일한지 비교하여 인증하는 방식이다. 때문에 각 클라이언트마다 uid, gid,

홈디렉토리가 다르다. 이를 극복하기 위해서는 LDAP을 이용한 인증 방식을 사용하여야 한다.

또한

각 클라이언트에 RADIUS 인증 모듈인 pam_radius_auth 라이브러리를 설치하고

인증서버의 정보를 설정하여야 한다.

2. FreeRadius를 사용하여 ssh 사용자 인증하기

2.1

FreeRadius 설치하기

FreeRadius는

리눅스뿐 아니라 여러 플랫폼에서 실행되는 GNU GPL v2 라이센스로 배포되며 BSD 라이센스인 PAM 라이브러리와 함께 동작한다. 본

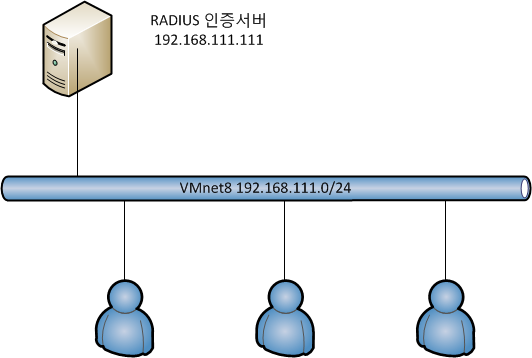

포스트에서 ssh 사용자 인증을 위해 FreeRadius를 이용하는 방법을 알아보도록 한다. 본 포스트에서 사용된 네트워크 환경은 아래와

같다.

우선

RADIUS 서버로 사용할 리눅스 서버를 준비하도록 한다. 본 포스트에서는 우분투 10.04 Lucid Lynx를 사용하였다. RADIUS

서버인 FreeRadius를 설치하도록 하자.

#apt-get install freeradius

Reading package lists... DoneBuilding dependency treeReading state information... DoneThe following extra packages will be installed:freeradius-common freeradius-utils libdbi-perl libfreeradius2 libltdl7libnet-daemon-perl libperl5.10 libplrpc-perl perl perl-base perl-modulesSuggested packages:freeradius-ldap freeradius-postgresql freeradius-mysql freeradius-krb5dbishell perl-doc libterm-readline-gnu-perl libterm-readline-perl-perlThe following NEW packages will be installed:freeradius freeradius-common freeradius-utils libdbi-perl libfreeradius2libltdl7 libnet-daemon-perl libperl5.10 libplrpc-perlThe following packages will be upgraded:perl perl-base perl-modules3 upgraded, 9 newly installed, 0 to remove and 34 not upgraded.Need to get 11.0MB of archives.After this operation, 8,290kB of additional disk space will be used.Do you want to continue [Y/n]?(생략)Updating default SSL certificate settings, if any...Adding user freerad to group ssl-certGenerating DH parameters, 1024 bit long safe prime, generator 2This is going to take a long time...............................+.......................+.......+...................+........................................................+............+................+.......+...+...........................................+..................................................................................................................................................+....+.+............+.........+.+.................................+.....+..............+.......+.................................................+.............................................+...................+..............+.............................+..............................................................................................+....................................................................................................................................+........................................................................+........................+....................................+....................+.....................+................................................................................................................................+......................................++*++*++** Starting FreeRADIUS daemon freeradius [ OK ]Setting up freeradius-utils (2.1.8+dfsg-1ubuntu1) ...Setting up perl-modules (5.10.1-8ubuntu2) ...Setting up perl (5.10.1-8ubuntu2) ...Setting up libnet-daemon-perl (0.43-1) ...Setting up libplrpc-perl (0.2020-2) ...Setting up libdbi-perl (1.609-1build1) ...Processing triggers for libc-bin ...ldconfig deferred processing now taking placeroot@UAT:/home/iprize#

의존성

검사 후 필요한 패키지들을 내려 받아 설치가 완료되면 자신의 네트워크 환경에 맞게 설정을 수정하여야 한다.

2.2

FreeRadius 설정 수정하기

FreeRadius

version 2는 사용이 용이하도록 만들어졌다고 하지만 처음 접하는 이들에게는 그다지 쉽지않다. 문서나 관련 자료들이 많이 부족하기

때문이다.

FreeRadius

서버에서 수정할 사항은 RADIUS 인증을 받으려는 클라이언트에 대한 네트워크 대역과 공유키(secret)를 지정하는 것으로

마무리된다. /etc/freeradius/ 디렉토리의

clients.conf를 열어 아래 설정을 추가하도록 하자.

client 192.168.111.0/24 {

secret = radius_authshortname = private-network}

위

공유키(secret)을 기억하도록 하자. 서버와 클라이언트의 공유키가 일치하지 않을 경우 인증이 실패하니 주의하도록 하자.

3 클라이언트 설정

3.1

pam-radius-auth 라이브러리 설치

리눅스에서는

사용자 인증을 위해 PAM (Pluggable Authentication Modules)을 통해 사용자 인증을 한다. 우분투 설치후 기본적으로

사용자 인증을 /etc/passwd와 /etc/shadow의 데이터베이스를 이용한다. 하지만

RADIUS를 설정하게 되면 /etc/passwd에서 사용자 ID만을 취하고 사용자

비밀번호는 인증서버에서 받아와 비교한 후 로긴을 하게 된다. 이를 위해서는 PAM 설정을 변경하여 인증을 RADIUS를 통하도록 해야 한다.

이에 필요한 라이브러리는 libpam-radius-auth이며 RADIUS 인증을 사용하려는 모든 클라이언트에 설치하도록 한다.

# apt-get install libpam-radius-auth

/etc/pam_radius_auth.conf 파일을

수정하여 PAM에게 RADIUS 서버 정보를 알려주도록 한다. 이때 공유키(shared secret)은 clients.conf 설정 파일에

지정하였던 키와 동일한 것을 적어주어야 한다.

# server[:port] shared_secret timeout (s)

192.168.111.111 radius_auth 1

3.2

ssh 설정 변경하기

위에서

언급했듯이 ssh는 PAM을 이용해 인증을 한다. RADIUS를 이용해 사용자 인증을 하도록/etc/pam.d/sshd에 아래 설정을 추가한다. 단

추가할 때 @include common-auth보다 위쪽에 추가하여야 한다. 아래쪽에 추가할 경우 common-auth의 설정이 먼저 적용이

되어 로컬 사용자 정보를 이용하기 때문이다.

auth sufficient pam_radius_auth.so

3.3

사용자 추가하기

클라이언트

머신에 사용할 계정을 추가하도록 한다. 이때 비밀번호를 지정할 필요는 없다.

#adduser -home /home/iprize iprize

4. Troubleshooting

-X옵션을

사용하면 FreeRadius를 사용하면서 문제가 발생할 경우 어디가 잘못되었는지 확인할 수 있도록 디버그 모드로 실행된다. freeradius

서버가 실행되고 있으면 멈추고 -X 옵션을 주고 실행하도록 한다. service 명령어를 이용하여 RADIUS 서버를 실행할 경우 -X옵션을 줄

수 없을 것이다. freeradius 실행 파일은 /usr/sbin/디렉토리 아래에 있으니 해당 디렉토리로

이동하여 -X 옵션을 주어 사용하도록 하자. 아래 메시지는 인증이 성공하여 정상적으로 로긴하였을 때 나타나는 것이다.

rad_recv: Access-Request packet from host 192.168.111.131 port 6767, id=147, length=91

User-Name = "iprize"User-Password = "testing123"NAS-IP-Address = 127.0.1.1NAS-Identifier = "sshd"NAS-Port = 5742NAS-Port-Type = VirtualService-Type = Authenticate-OnlyCalling-Station-Id = "192.168.111.1"+- entering group authorize {...}++[preprocess] returns ok++[chap] returns noop++[mschap] returns noop[suffix] No '@' in User-Name = "iprize", looking up realm NULL[suffix] No such realm "NULL"++[suffix] returns noop[eap] No EAP-Message, not doing EAP++[eap] returns noop++[unix] returns updated++[files] returns noop++[expiration] returns noop++[logintime] returns noop++[pap] returns updatedFound Auth-Type = PAP+- entering group PAP {...}[pap] login attempt with password "testing123"[pap] Using CRYPT encryption.[pap] User authenticated successfully++[pap] returns ok+- entering group post-auth {...}++[exec] returns noopSending Access-Accept of id 147 to 192.168.111.131 port 6767Finished request 0.Going to the next requestWaking up in 4.9 seconds.Cleaning up request 0 ID 147 with timestamp +25Ready to process requests.

참고자료

1.

freeRADIUS - http://freeradius.org/

출처 : iprize.tistory.com